クラスメソッドメンバーズのお客様向けに公開している「Classmethod Cloud Guidebook (CCG)」の使い方

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

このブログは、クラスメソッドメンバーズのお客様向けに公開している「Classmethod Cloud Guidebook (以下、CCG)」の使い方を紹介するブログです。

CCG は AWS 利用ガイドラインのサンプルやマルチアカウント管理、AWS Security Hub 対応のナレッジをまとめた Web サイトです。メンバーズのお客様向けに無償で提供しています。クラスメソッドメンバーズについては次のサイトをご参照ください。

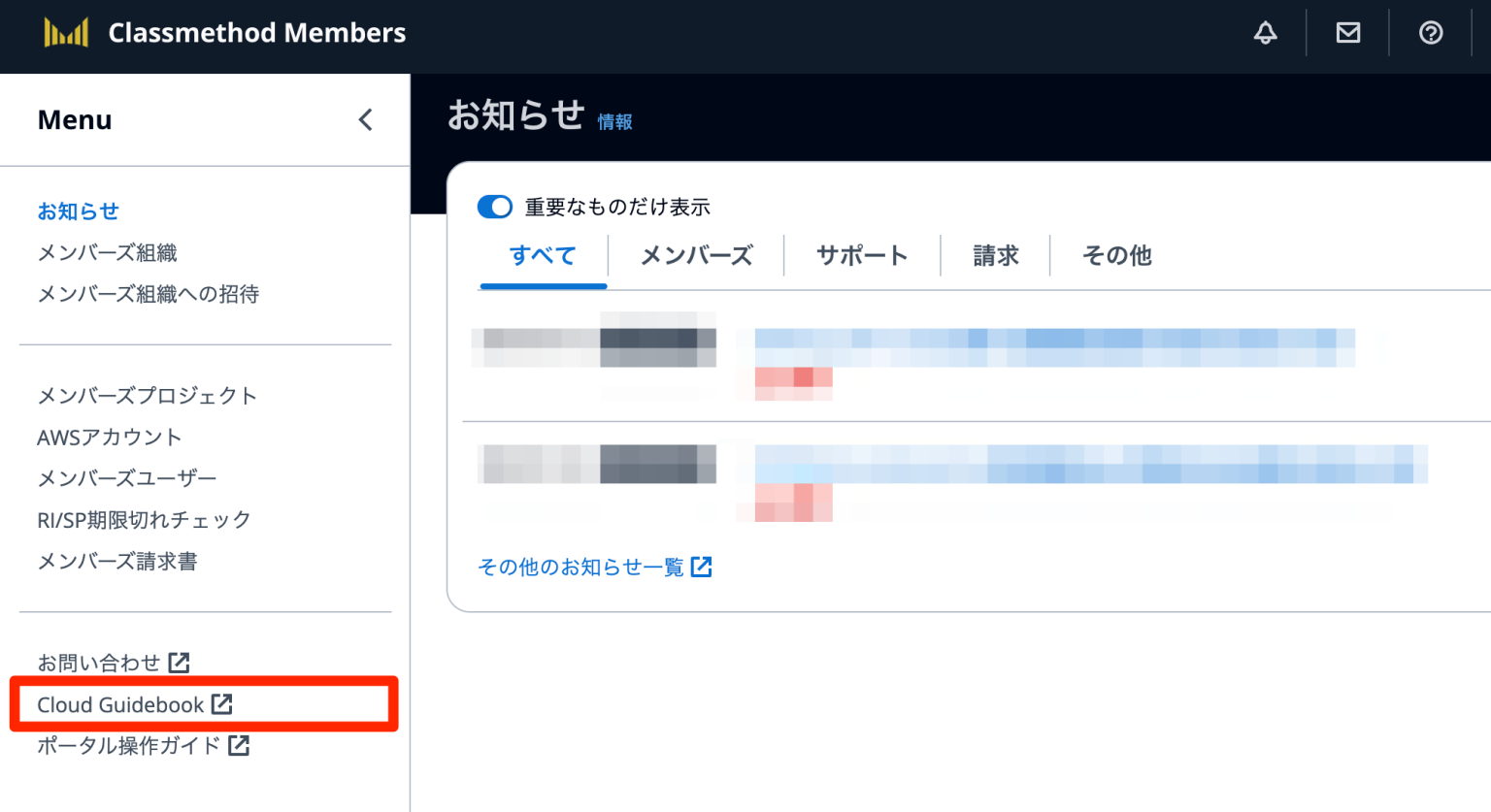

既にクラスメソッドメンバーズのお客様はクラスメソッドメンバーズポータルサイトの「Cloud Guidebook」から見ることができます。

クラスメソッドメンバーズ未加入の方は、デモサイトから一部コンテンツの記載イメージを確認いただけます。

CCG の目的と概要

クラスメソッドでは、技術的にやってみたことを DevelopersIO でアウトプットしています。各ブログは特定の内容にフォーカスしているため、大きなやりたいことに対して必要な複数のブログを探す必要がありました。これらのブログ(点)を線で結んで体系的にまとめたドキュメントが CCG です。

次のコンテンツが掲載されており、クラスメソッドメンバーズの特性を踏まえた内容となっています。

| コンテンツ名 | 想定読者 | 解決できる課題 | 主な記載内容 |

|---|---|---|---|

| 組織管理ガイド | 組織内のAWS全体の管理者 セキュリティ担当者 |

マルチアカウント管理の全体像とやるべきことを知りたい セキュアで統制が取れたマルチアカウント管理を推進するためのベストプラクティスを知りたい |

マルチアカウント管理の必要性や全体像、それぞれのトピックに対する考え方やベストプラクティス 統制に役立つAWSサービスに関するノウハウ |

| AWS Security Hub ガイド | 組織内の AWS 全体の管理者 セキュリティ担当者 |

AWS Security Hub のセキュリティチェックに対する対応方針を検討したい チェック項目(コントロール)を無効化する判断材料を知りたい |

セキュリティ基準「AWS 基礎セキュリティベストプラクティス」の各コントロールにおける対応方針の推奨 |

| マイグレーションガイド | 移行計画策定者 移行実務者 |

AWSへのマイグレーションを検討したい MGNでの移行方法を知りたい |

移行準備ガイド MGN移行ガイド |

| AWS コスト最適化ガイド | 組織内の AWS 全体の管理者 財務/コスト管理担当者 |

基本的な AWS コストに関するチェックポイントを押さえたい とにかく不要なコストを削減したい コスト最適化アプローチの中でも、アーキテクチャやネットワーク変更が不要な短期的に効果が得られる最適化(クイックウィンな最適化)を実施したい |

各サービス別のコスト最適化ポイント 実践的なベストプラクティス コスト最適化のためのチェックリスト |

| AWS 利用ガイドラインサンプル | 組織内の AWS 全体の管理者 | AWS 利用ガイドラインを作成したいが、どのような内容を検討すればよいか分からない ガイドラインのアウトプットをイメージしたい |

AWS 利用ガイドラインの策定項目と内容のサンプル |

コンテンツは主に組織内で AWS の推進や統制を行う立場の方向けに記載していますが、AWS Security Hub ガイドは単独のプロジェクトでも活用できます。Guidebook という名前には、お客様のクラウドジャーニーのお供にしていただきたいとの思いが込められています。是非ご活用していただけばと思います。

以降では、「組織管理ガイド」「AWS 利用ガイドラインサンプル」「AWS Security Hub ガイド」の使い方を説明します。

組織管理ガイドの使い方

組織内のAWS全体の管理者向けに マルチアカウントの AWS 環境を管理するノウハウをまとめたガイドです。

組織管理ガイドの使い方は次のブログを参照ください。

組織管理ガイドは単体でも利用できますが、以降に記載する AWS 利用ガイドラインサンプルに記載する内容を検討する際の参考とすることもできます。

AWS Security Hub ガイドの使い方

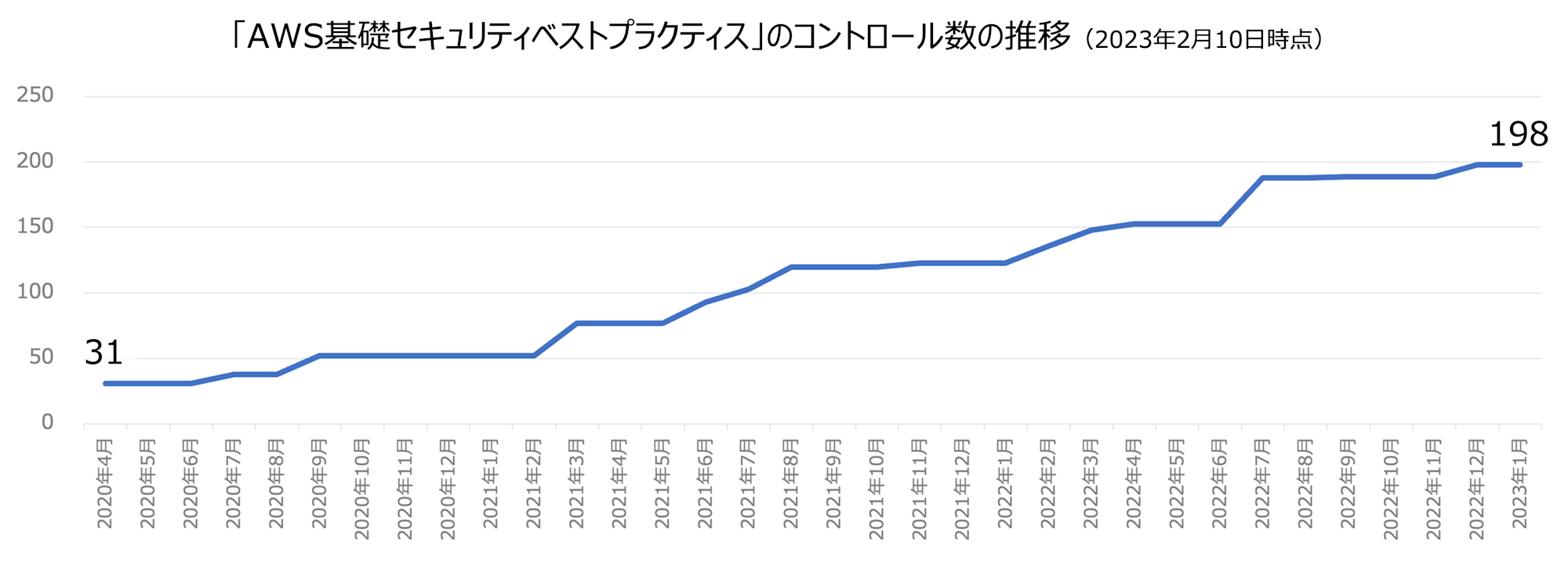

AWS Security Hub のセキュリティ基準の 1 つである「AWS 基礎セキュリティのベストプラクティス v1.0.0」の対応ノウハウを体系的にまとめたドキュメントになります。

「AWS 基礎セキュリティのベストプラクティス」は作成されたリソースがセキュリティのベストプラクティスに沿っているか確認するためにとても有用なサービスです。定期的にチェック結果を確認して対処したり、新しいチェック項目に対応したりする必要があります。

2023 年 2 月 10 日時点で 198 のコントロール(チェック項目)があり、継続的に増えています。

2023 年 2 月には次のブログで紹介されているコントロールが増えました。

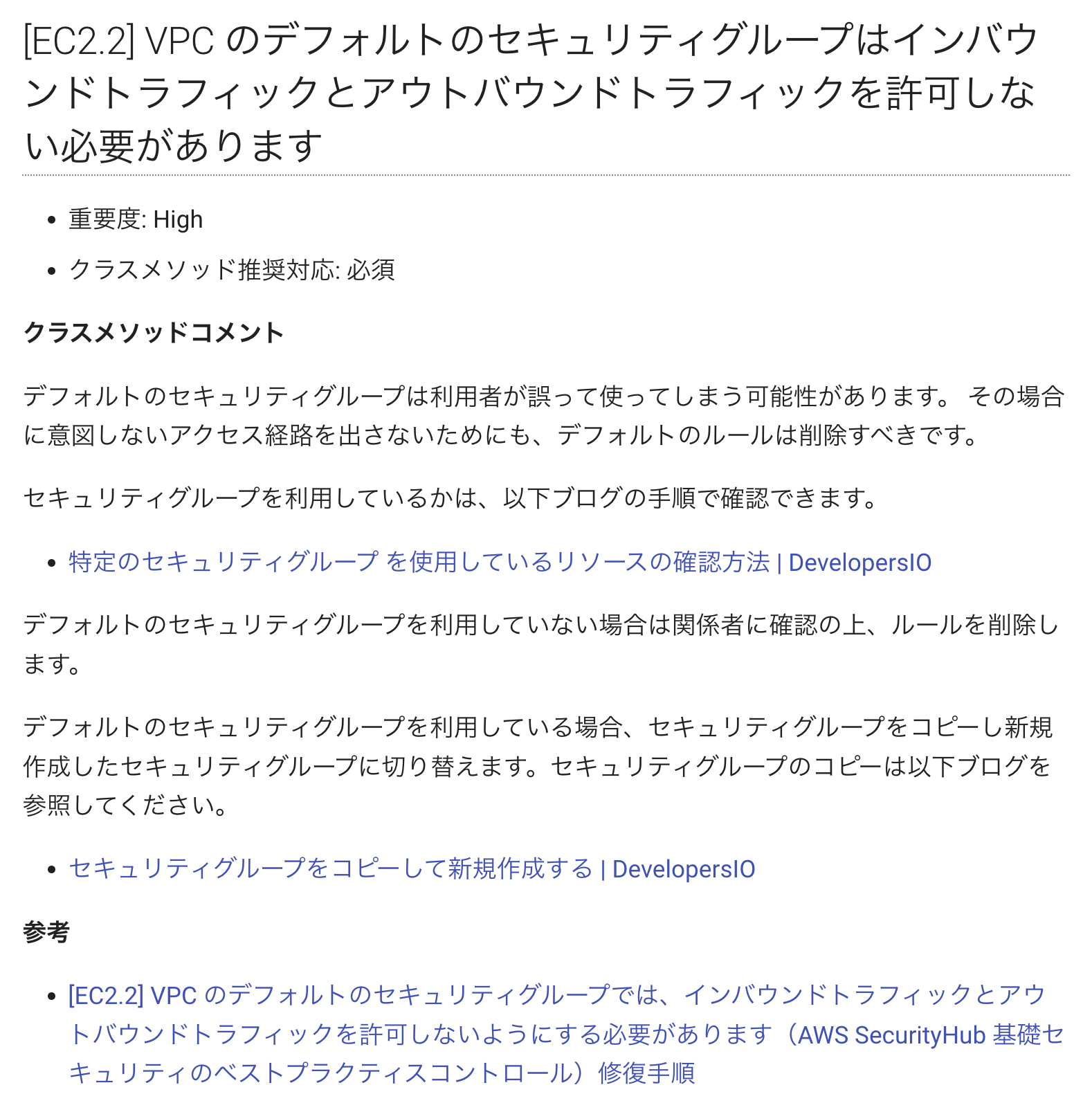

各コントールの対応を効率化できるように CCG では次のようなナレッジを掲載しています。記載内容は上記ブログと同様のイメージであり、必要に応じてクラスメソッドメンバーズの場合の留意点も記載されています。

コントロール(チェック項目)は無効化することもできます。社内のセキュリティポリシーに応じて利用するコントロールを精査することが望ましいのですが、検討が難しい場合があります。そのようなときに1つの指標として利用できるように独自の対応推奨レベル(必須レベルかどうか)も記載しています。

記載内容はサービスアップデートに応じて更新されます。

また、修復手順のブログも新たに追加している最中です。

最後に参考資料として AWS Secuirty Hub の導入・運用の検討に役立つブログを紹介します。

AWS コスト最適化ガイドの使い方

AWS 環境の管理者向けに AWS 環境のコスト最適化に関するノウハウをまとめたガイドです。クラウドコストの削減と効率化を目指す方々に、実践的かつ最新のベストプラクティスを提供します。

AWSコスト最適化ガイドの使い方は次のブログを参照ください。

記載内容はサービスアップデートに応じて更新されます。

AWS 利用ガイドラインサンプルの使い方

AWS の利用が進むと組織内における AWS の契約先や活用レベルにバラつきがでてしまい、次のような問題が発生する可能性があります。その対策の一つとしてクラウド利用ガイドラインの策定があります。

- アカウントの契約方法が組織毎に異なり、誰も全体を把握できない状態となる

- セキュリティインシデントが発生した際の調査や再発防止の際に全アカウントの状況確認に時間がかかる

- コストの統制が取れていないので、全体最適化できずに無駄な支出が発生する

AWS 利用ガイドラインに記載する候補として下表があります。注意点として、すべての章を作成しなければいけないことはなく、取捨選択したり、場合によっては独自に内容を追加したりして作成します(2023年2月時点の CCG の内容を抜粋して記載しており、実際の記載内容とは差異がある可能性があります)。

また、下表の内容は一般的にガイドラインと呼ばれる内容とは異なる場合があります。CCG ではガイドラインという言葉に囚われずに AWS を組織的に活用する際に定めておいた方がよいこと(よいかもしれないこと)をなるべく広く記載するようにしています。

| 章 | 節 | 記載内容の例 | サンプル有無 |

|---|---|---|---|

| はじめに | ガイドラインの目的と適用範囲 | ガイドラインの目的と対象組織、技術的な対象範囲(AWS レイヤのみなど)、既存の社内ガイドラインとの関係性 | ◯ |

| 体制と役割分担 | ガイドラインの策定・運用を行う体制、社内外の関係者の情報、関係図、AWS全体管理者とAWS利用者の主な役割分担 | ◯ | |

| 用語定義 | ガイドライン内で用いる用語の定義 | ◯ | |

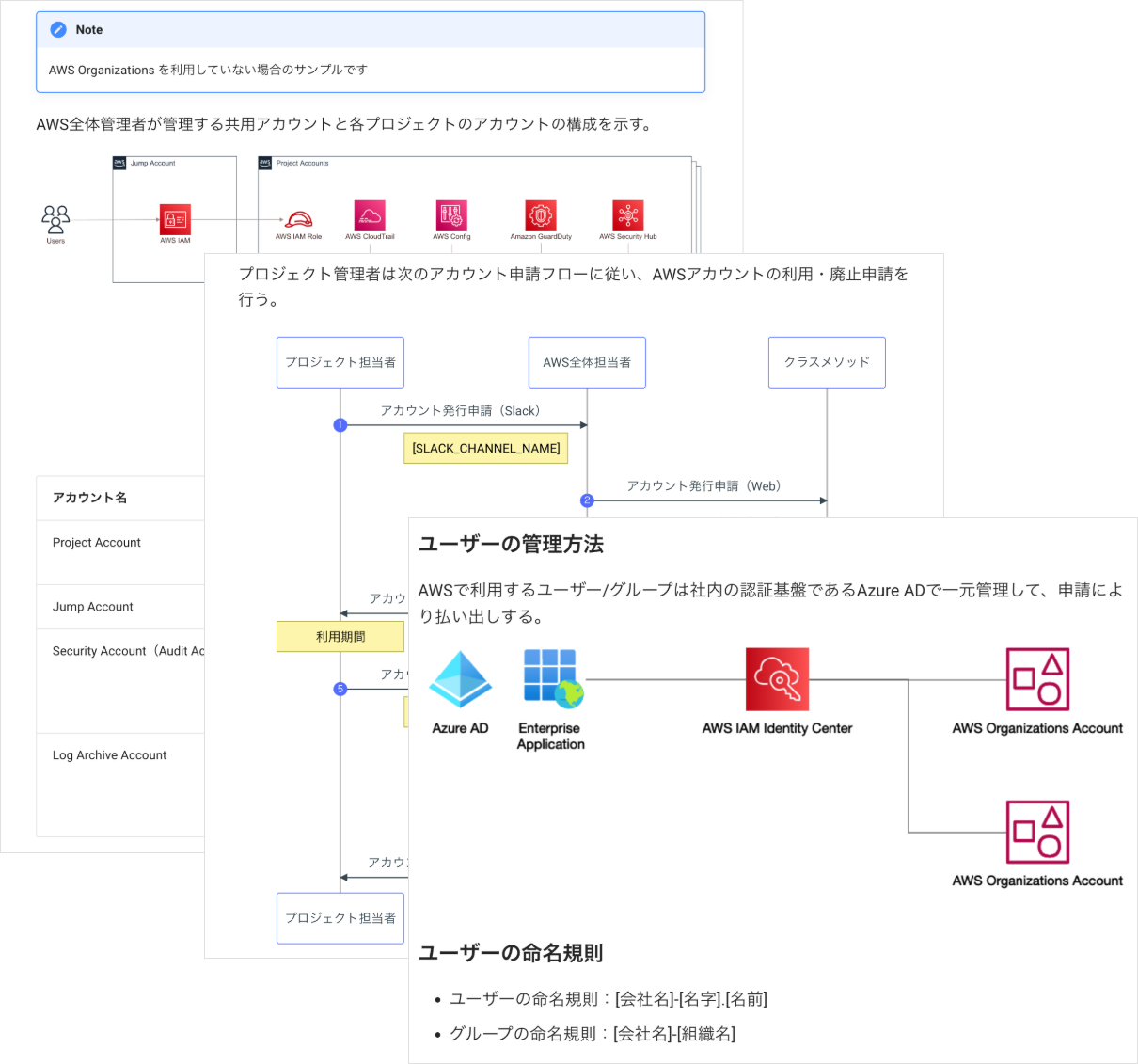

| AWS アカウント管理 | アカウント全体構成 | AWS アカウント全体の管理方針、アカウント構成図、アカウント分割ルール、アカウント命名規則 | ◯ |

| アカウント調達 | AWS アカウントの調達方針、もしくは、組織内でのAWSアカウント払い出し方針 | ◯ | |

| アカウントベースライン設定 | AWS アカウントのベースライン設定(初期設定) | ◯ | |

| ユーザー管理 | ユーザー管理 | ユーザーの一元管理の方針(ID 製品で管理、AWS IAM Identity Center で管理、IAM で管理など)、ユーザーの命名規則、パスワードポリシー、ユーザーに付与する権限の方針、ルートユーザーの管理方法 | ◯ |

| アクセスキー管理 | アクセスキーの管理方法(利用可能な状況、一元管理するか利用者自身で作成とするか、ローテーション期間など) | ◯ | |

| IAM ロール管理 | IAM ロールの管理方法(一元管理するか利用者自身で作成とするか)、利用者が作成する場合は付与権限の制限方法 | ◯ | |

| AWS 利用制限 | 利用制限 | サービス利用を制限するサービスの方針、制限方法(SCP、IAM ポリシーなど)、利用可能なリージョン、必要に応じて制限内容の詳細 | ◯ |

| マネジメントコンソールアクセス | 必要に応じて、マネジメントコンソールへのアクセス制限内容(送信元 IP アドレス制限など) | ◯ | |

| AWS 接続構成/ネットワーク | ネットワーク管理 | AWSで利用するネットワークの管理方針(VPC管理、ネットワーク接続方式、名前解決、時刻同期など) | ◯ |

| 共通サービス | 共通サービス | AWS 利用者が共通的に利用できるように整備されている組織内サービス(リポジトリやマルウェア対策管理サーバなど) | ◯ |

| リソース作成ルール(共通) | リソース命名規則 | AWS リソースの命名規則 | ◯ |

| タグ付与規則 | AWS リソースへのタグ付与規則(コスト管理のためのタグや共通的に提供されているサービスを利用するためのタグなど) | ◯ | |

| リソース作成ルール(個別) | Amazon VPC | Amazon VPC の分割方針、CIDR 設計方針、サブネット分割方針、NACL/SG の利用方針、VPC エンドポイントの利用方針など | ◯ |

| Amazon EC2 | AMI の利用方針、利用制限しているインスタンスタイプ、暗号化の必要有無など | - | |

| Amazon RDS | インターネット公開の可否、利用推奨のエンジン、暗号化の必要有無など | - | |

| Amazon S3 | インターネット公開の可否、暗号化の必要有無など | - | |

| 開発 | リファレンスアーキテクチャ | 主要な構成に関して組織内で推奨されるアーキテクチャのデザインパターン(システム構成や CI/CD 構成など様々、ボリュームが大きくなるため別紙として作成することもある) | ◯ |

| 負荷試験 | 負荷試験を行う場合の AWS への申請方法 | - | |

| Infrastructure as Code | Infrastructure as Codeとして推奨されるツール、コードの管理方法など | ◯ | |

| セキュリティ対策 | AWS のセキュリティ対策 | AWS レイヤーの予防的統制(AWS 利用制限の章と同様の場合がある)、発見的統制(AWS Security Hub/Amazon GuardDuty/AWS Config ルールやサードパーティ製品の利用方針) | ◯ |

| データ保護 | AWS に保管するデータの暗号化、及び、通信の暗号化の方針、必要に応じて ALB や Amazon CloudFront などのセキュリティポリシーの指定 | ◯ | |

| ログ管理 | AWS で取得するログの方針(目的、ログの種類、保管期間、暗号化有無など)、マルチアカウントのログ集約の方針 | ◯ | |

| セキュリティサービス | 組織内で推奨されるセキュリティサービス、もしくは、サードパーティ製品(マルウェア対策ソフト、WAF、IPS/IDS、DDoS 対策、脆弱性診断、脆弱性管理、SIEM など) | ◯ | |

| インシデント対応 | AWS 上でマルウェア感染や情報漏えい等が起きた場合の対応方針、対応フロー | ◯ | |

| 運用 | リソース監視方 | AWS 上のシステムの監視方針(推奨の監視方法、利用サービス・製品、推奨する監視設定、デザインパターン、AWS サービスの拡張モニタリングの利用有無など) | ◯ |

| バックアップ・リストア方針 | AWS 上のシステムや AWS サービスのバックアップ・リストア方針(推奨するバックアップ方法、バックアップ頻度など) | ◯ | |

| ジョブ管理 | バッチ処理の推奨方法 | ◯ | |

| AWS メンテナンス・障害対応 | リージョン障害や AZ 障害が起きた際に推奨される初動や調査方法、AWS Health Dashboard の活用方法 | - | |

| AWS 通知・イベント対応 | AWS からの通知や AWS 固有のイベントの対応方針 | ◯ | |

| コスト管理 | 利用料金の確認 | 利用者が AWS の利用料金を確認する方法、必要に応じてコスト配分タグの利用方針 | ◯ |

| 利用料金の監視 | AWS 料金超過アラートの利用方法、AWS Cost Anomaly Detection の利用方針 | ◯ | |

| 利用料金の支払い | 組織内のルールに合わせた AWS 利用料の支払い方法 | ◯ | |

| 利用料金の見直し | 定期的に実施するコストの最適化のため取り組み(不要リソースの棚卸し、Compute Optimizer の活用など) | ◯ | |

| RI/SP の購入 | Reserved Instances (RI) と Savings Plans (SP) の購入方針 | ◯ | |

| サポート利用方法 | AWS サポートの利用 | AWS に関するサポートへの問い合わせ方法 | ◯ |

| AWS への申請 | AWS に申請が必要な作業・設定や上限緩和の申請方法 | ◯ | |

| 監査 | 内部監査 | 組織内のルールの遵守チェック方法(確認者、確認方法、確認頻度など) | ◯ |

| 外部監査 | 認証取得などの外部監査に関する留意事項 | - | |

| その他 | 関連資料 | 関連する社内外の資料へのリンク | - |

| ライセンス持ち込み可否 | AWS に持ち込みできるライセンスの確認方法 | - | |

| クイックマニュアル | AWS を利用できる状況になるまでに必要なガイドラインの重要箇所をコンパクトにまとめた資料 | - |

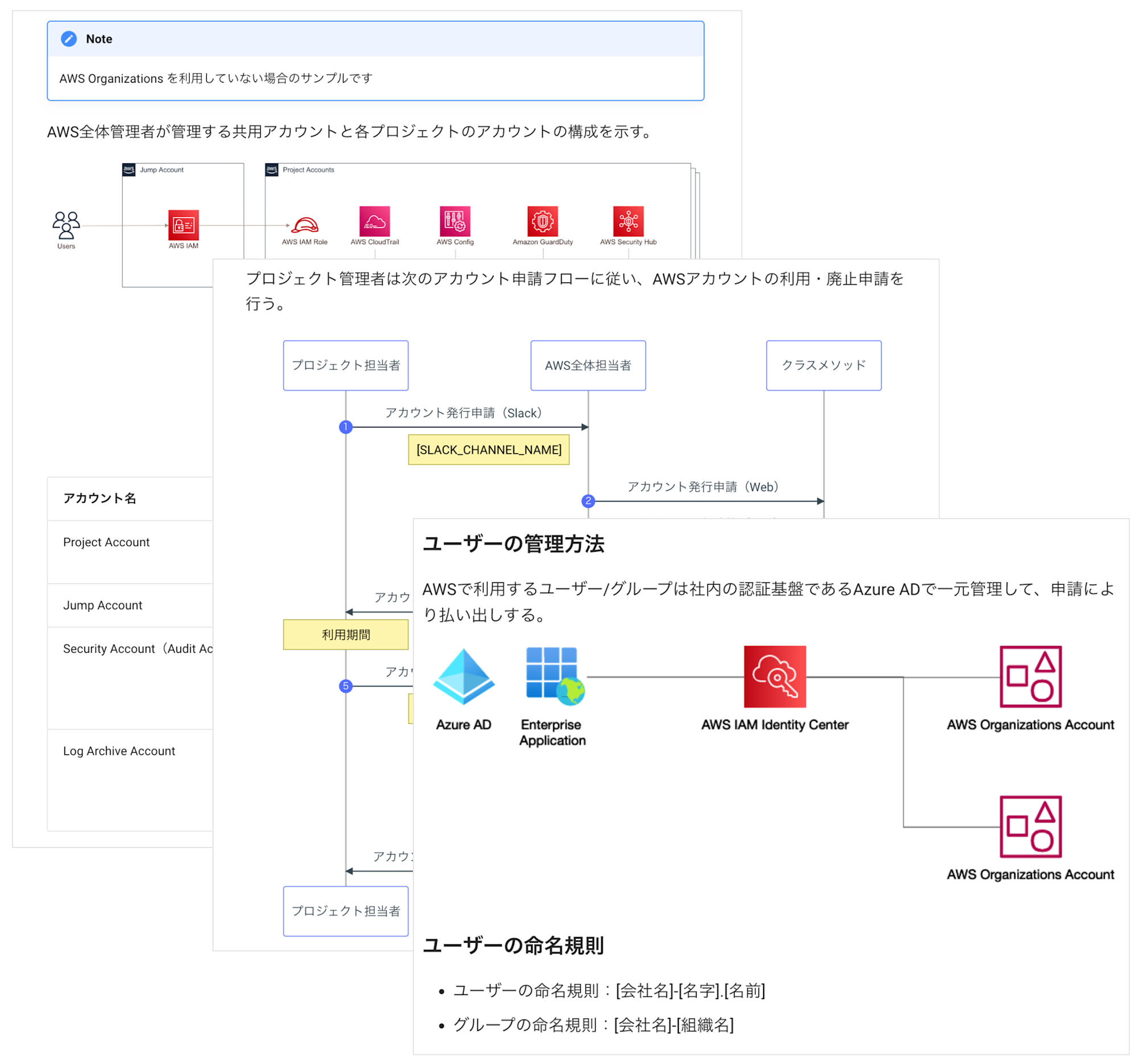

ガイドラインを策定する際はアウトプットイメージを持っておくことでスムーズに進められます。そのため、 CCG ではガイドラインのサンプルを掲載しており、イメージを掴む手助けをします。

記載されているサンプルの一部です。現状では各節のサンプルの記載レベルには濃淡があり、サンプルがない節や内容が薄い節もあります。今後も少しずつアップデート予定です。

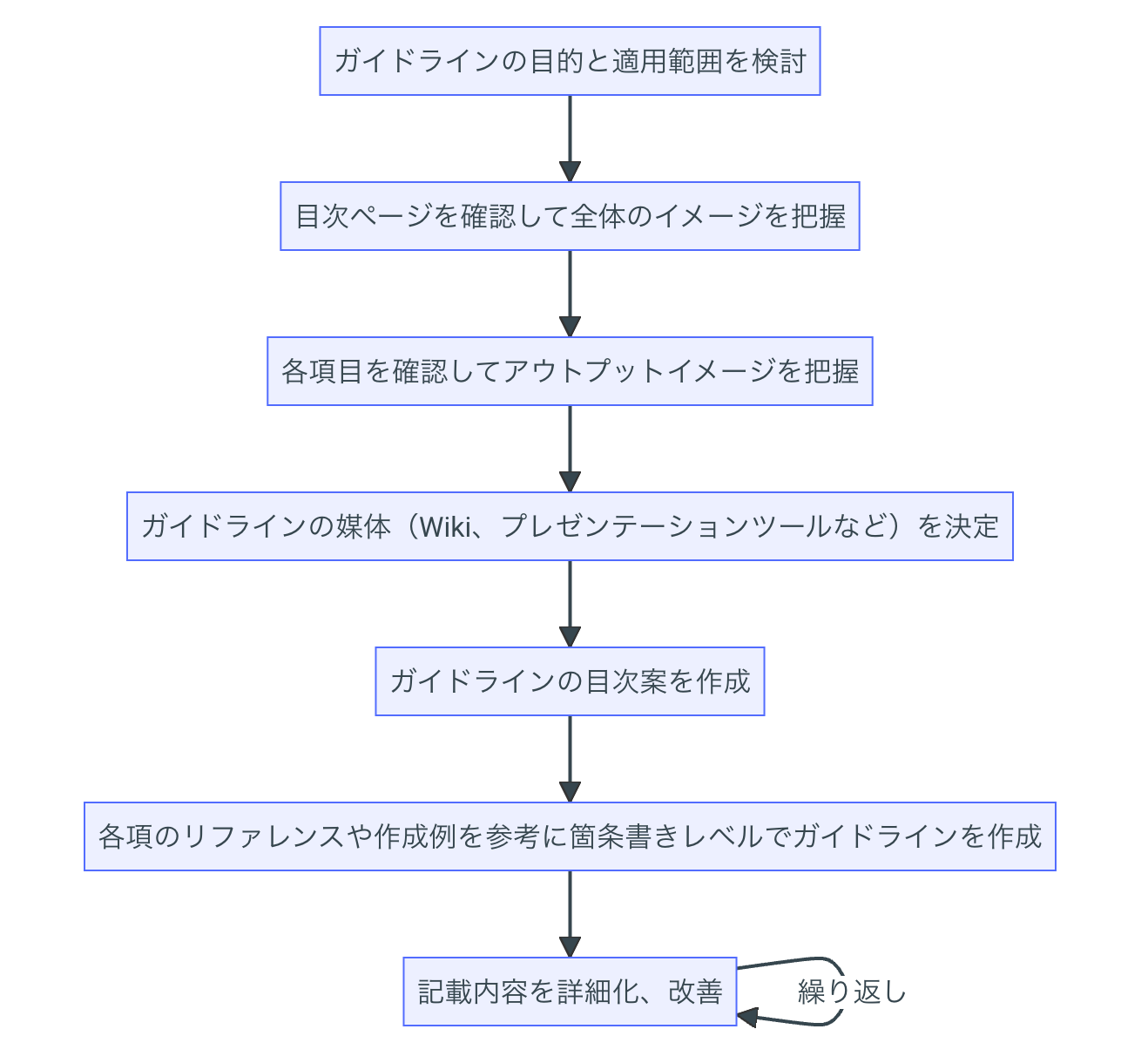

CCG を利用したガイドライン策定の進め方の例です。

ガイドラインサンプルでアウトプットイメージを掴み、箇条書きレベルで作成した後に、詳細化や改善を行うサイクルを回します。各章のサンプルは、フローの最後で改善サイクルを回す前の始めのたたき台作成を補助する目的であっさり目の粒度で記載しています。

各章の策定に役立つブログもリファレンスとしてまとめています。

例えば、ユーザーの一元管理の検討では次のブログが役立ちます。

別の例として、リソース命名規則の検討では次のブログが役立ちます。

ガイドライン中に AWS 用語を記載する必要がある場合は、AWS の公式の用語集を参照とすることで楽ができます。ガイドラインの策定や維持管理には多くの稼働が必要なため、その稼働を少しでも軽減するための小ネタも掲載するように心がけています。

合わせて、ガイドライン策定時に役立つツール類も紹介しています。

AWS の構成図を作る際には次のツール、サービスが役立ちます。

業務フローや申請フローを作成する際には Mermaid 記法が便利です。上述したガイドライン策定フローも Mermaid で作成しています。

Mermaid の利用については次のブログが参考になります。

Mermaid は業務フローを作成する目的で作られたものではないため、多少不便に感じることはありますが、慣れるとプレゼンテーションツールより素早くフローを作成できます。私はフロー中の矢印の線が斜めになっていたり、はみ出ていたりするのが気になってしまうので、Mermaid ではその修正が必要ないことが利点です。

参考として策定フローの Mermaid を記載します。

flowchart TD

A["ガイドラインの目的と適用範囲を検討"]

A --> B["目次ページを確認して全体のイメージを把握"]

B --> C["各項目を確認してアウトプットイメージを把握"]

C --> D["ガイドラインの媒体(Wiki、プレゼンテーションツールなど)を決定"]

D --> E["ガイドラインの目次案を作成"]

E --> F["各項のリファレンスや作成例を参考に箇条書きレベルでガイドラインを作成"]

F --> G["記載内容を詳細化、改善"]

G --> |繰り返し|G

最後に参考情報の紹介です。

AWS のブログでもガイドライン策定に関するベストプラクティスが公開されています。合わせて読むことで捗ります。

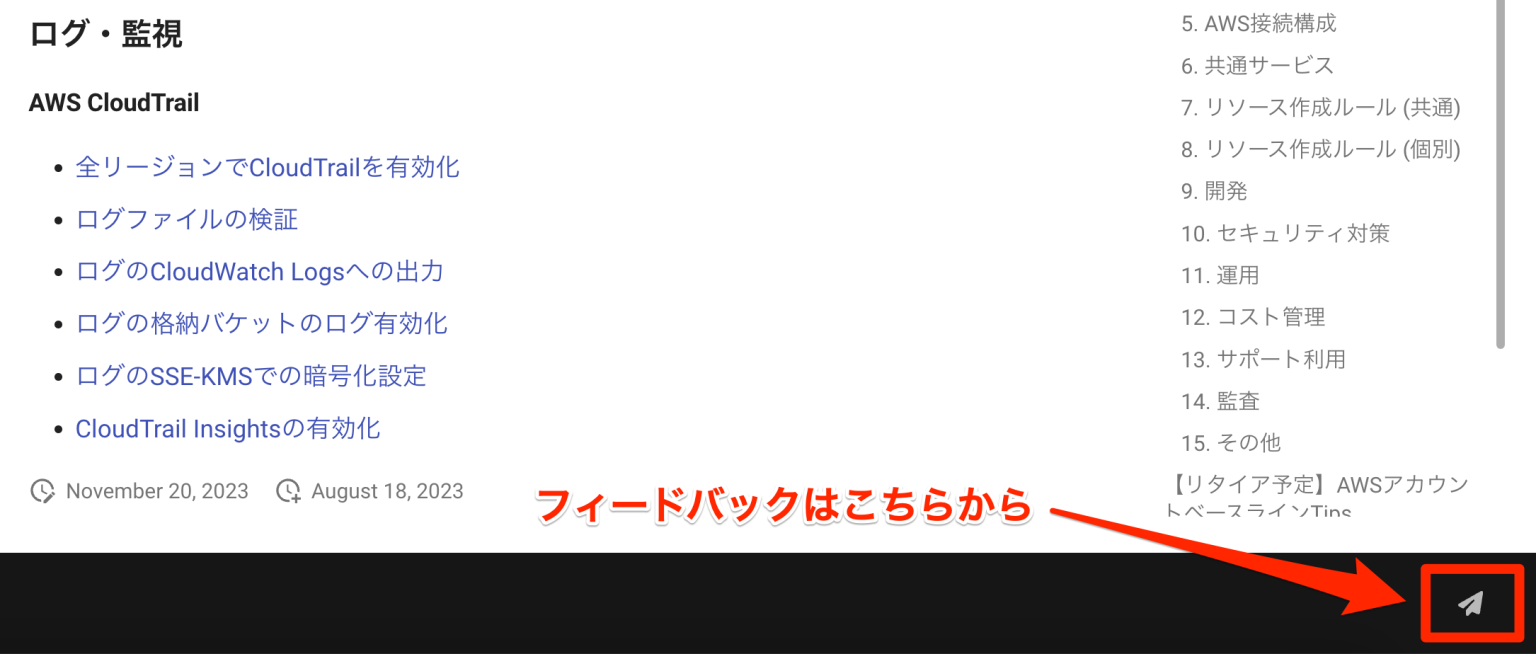

記載内容に関するフィードバック

もし記載内容について要望や間違いの指摘がございましたらフィードバックフォームもありますので、是非ご活用ください。フォームは各ページの最下部にもございます。

さいごに

クラスメソッドメンバーズのお客様向けにリリースした「Classmethod Cloud Guidebook (CCG)」の使い方を紹介しました。まだリリースしたばかりであり、掲載情報が不十分なところもありますが、今後も継続してアップデートしていきたいと考えています。

組織内の AWS 活用のご参考にしていただけますと幸いです。